app被加固怎么脱壳

在移动应用开发和安全领域,App 被加固是一种常见的保护措施,旨在增加应用的安全性,防止逆向工程和恶意篡改。然而,有时我们可能需要对被加固的 App 进行脱壳操作,以获取其内部结构、代码逻辑或进行进一步的安全分析。本文将详细介绍 App 被加固后如何脱壳的方法和步骤。

一、了解加固原理

要成功脱壳,首先需要了解 App 加固的原理。常见的加固技术包括代码混淆、加壳、防调试等。代码混淆通过重命名变量、函数和代码结构等方式,使代码难以理解和逆向;加壳则是将应用程序的二进制文件封装在一个外壳中,增加逆向分析的难度;防调试技术则用于防止调试器对应用进行调试和分析。

二、选择合适的脱壳工具

市面上有许多专门用于脱壳的工具,如 Frida、JEB、Apktool 等。Frida 是一个强大的动态分析工具,可以在运行时修改和监控应用程序的行为;JEB 是一款功能强大的反编译工具,能够对加固后的 App 进行反编译和分析;Apktool 则是用于对 Apk 文件进行解包和重新打包的工具。根据具体的需求和情况,选择合适的脱壳工具是至关重要的。

三、准备工作

1. 获得被加固的 App:确保你拥有需要脱壳的 App 的安装包,可以通过合法途径或自行安装获取。

2. 安装必要的开发环境:根据所选的脱壳工具,安装相应的开发环境和依赖库。例如,安装 Python 及其相关库(如果使用 Frida)或 JDK(如果使用 JEB)。

3. 了解目标设备:如果需要在实际设备上进行脱壳操作,确保你了解目标设备的操作系统版本、架构等信息,以便选择合适的脱壳工具和方法。

四、脱壳步骤

1. 使用 Apktool 解包 App:使用 Apktool 将被加固的 App 解包为原始的资源文件和字节码文件。这将使我们能够更方便地进行后续的操作。

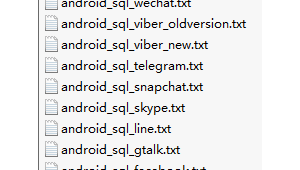

2. 分析加固方式:通过对解包后的字节码文件进行分析,尝试确定 App 使用的加固方式。可以使用反编译工具(如 JEB)来查看代码结构和混淆情况,以了解加固的具体实现。

3. 选择脱壳方法:根据分析结果,选择合适的脱壳方法。如果是简单的加壳,可以尝试使用脱壳工具直接去除外壳;如果是复杂的加固方式,可能需要结合动态分析和静态分析的方法。

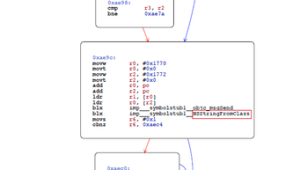

4. 动态分析:使用 Frida 等动态分析工具,在应用运行时对其进行监控和调试。可以通过 Hook 关键函数或 API,获取应用的内部状态和行为,从而找到脱壳的线索。

5. 静态分析:结合反编译工具和静态分析技术,对解包后的字节码文件进行深入分析。可以使用字节码分析工具、反汇编工具等,查找加壳代码的位置和结构,尝试去除外壳。

6. 脱壳验证:在完成脱壳操作后,使用重新打包工具将脱壳后的字节码文件重新打包为 Apk 文件,并在模拟器或实际设备上进行安装和验证。确保脱壳后的 App 能够正常运行,并且功能不受影响。

五、注意事项

1. 法律合规:在进行 App 脱壳操作时,务必遵守相关的法律法规和道德规范。不得用于非法目的或侵犯他人的知识产权。

2. 风险评估:脱壳操作可能会对应用的安全性和稳定性产生影响,因此在进行之前,需要对风险进行评估。确保你了解脱壳可能带来的后果,并采取相应的措施来降低风险。

3. 技术难度:脱壳是一项技术含量较高的工作,需要具备一定的开发和安全知识。对于初学者来说,可能需要花费较多的时间和精力来学习和掌握相关的技术。

4. 工具更新:加固技术和脱壳工具都在不断更新和发展,因此需要及时关注相关的技术动态,更新和使用最新的工具和方法。

App 被加固后如何脱壳是一个复杂而具有挑战性的问题。需要综合运用多种技术和工具,进行动态分析和静态分析,才能成功地去除外壳并获取应用的内部信息。在进行脱壳操作时,务必遵守法律法规和道德规范,确保操作的合法性和安全性。